インテリジェントエッジとは?

インテリジェントエッジとは?

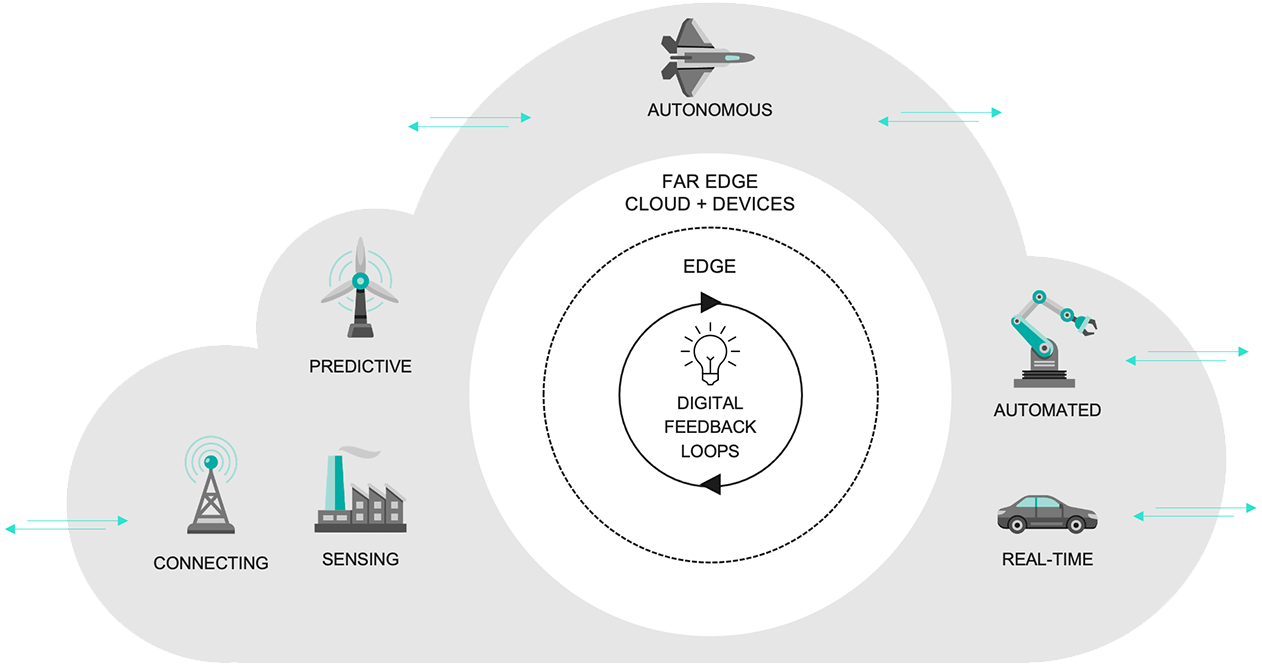

インテリジェントエッジとは、データが生成されるネットワークに大きな演算能力を追加し、そのデータに基づくローカルなデータ収集、分析、アクションを可能にすることを指します。

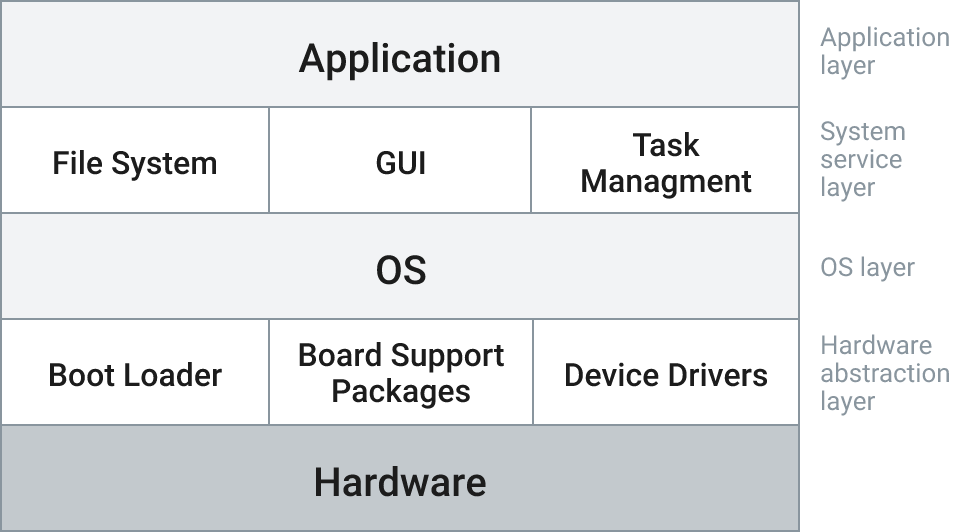

組込みシステムとの関係

インテリジェントエッジアーキテクチャは、組込みシステムと補完関係にあり、リソースに制約のある組込みシステムにスケーラブルな演算能力を加えます。また、これらのシステムがより複雑で計算量の多い処理(機械学習を含む)や、過去のデータのローカル処理を活用できるようにします。モノのインターネット(IoT)のトポロジーでは、エッジデバイスからクラウドまでデータを送受信させて処理することが一般的ですが、この方法はコストがかかり、リアルタイム性が求められるシステムには時間が足りません。インテリジェントエッジは、クラウドからエッジにコンピューティングパワーを移動させることで、このような送受信を取り除きます。

「インテリジェントエッジ」とは、デバイスがデータを生成しているネットワークのエッジに演算能力を移動させることを指します。

インテリジェントクラウドとインテリジェントエッジの違い

インテリジェントエッジとミッションクリティカルなインテリジェントシステム

インテリジェントエッジは、ネットワークのエッジにあるシステムがデータをクラウドに送信する、高度に集中化されたクラウド指向のアーキテクチャと対照的です。IoTの初期には、デバイスにエッジ処理機能がほとんどなかったため、多くの生データがクラウドに送信されていました。これは、処理を行うための中心的な場所を提供する一方で、高い運用コストを生み出していました。

インテリジェントエッジでは、デバイスレベルでインテリジェンスが組み込まれるようになりました。クラウドですべてのデータを処理する代わりに、データの解析をインテリジェントデバイス自体で行い、メタデータをクラウドに送信します。クラウドは、このデータをより一貫して、より低い運用コストで処理することができます。

複数のエッジデバイスの運用をスケールアップするためには、クラウドの中央拠点がそれらのデバイスのパフォーマンスを監視する必要があります。

効率的な運用のためには、一人のオペレータが数千台から数百万台のデバイスを同時に監視する必要があります。つまり、エッジデバイス自身が異常な動作を発見できる必要があるのです。

異常な動作が発見されると、オペレータはデバイスが故障したという通知を受け、ソリューションを稼働させ続けるためのアクションをとることができます。

リソースに制約のあるデバイスや、データを生成する機能が固定されているデバイスの近くにスケーラブルな演算能力を追加することで、インテリジェントエッジアーキテクチャのシステムは、そのデータに対してよりタイムリーで選択的、かつ低コストのインタラクションを行うことができ、セキュリティリスクも低減されます。

インテリジェントエッジのユースケース

接続性

インテリジェントエッジデバイスは、必然的に接続されます。接続性には、デバイス間、ローカルコンピューティングリソース、インターネットへの接続が含まれます。これは、セキュリティ上の理由からエアギャップが施されたデバイスやシステム、あるいはインターネットや内部ネットワークに接続できない状態で開発・デプロイされたデバイスやシステムとは対照的です。インテリジェントエッジの機能を実現するために、このようなレガシーシステムや専用システムは、「ボルトオン」と呼ばれるソリューションによって接続性を強化することができます。

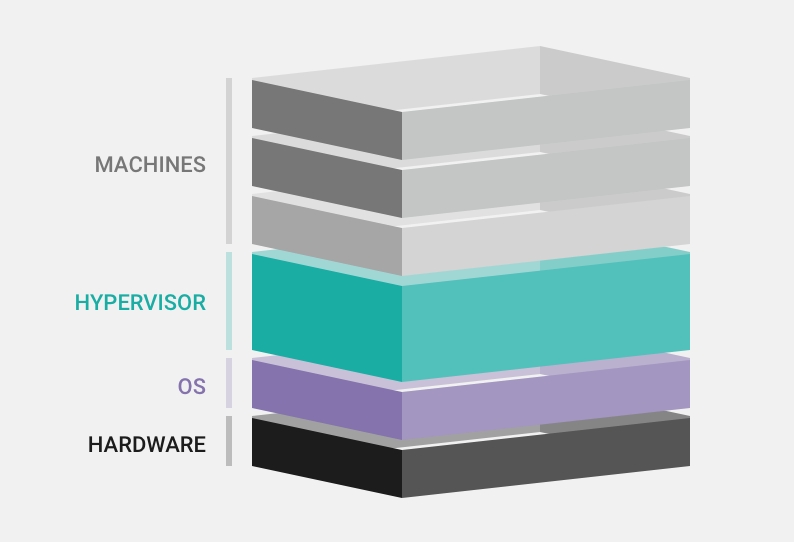

演算能力

インテリジェントエッジデバイスは、設計上、リソースに制約があることが多いです。このような固定機能システムは、性能(スピード、信頼性、安全性)とコストの両面から高度に最適化されており、利用可能なコンピューティングリソースをぎりぎりのクロックサイクルに至るまで消費する設計になっています。

インテリジェントエッジデバイスは、必然的に接続され、多くの場合、設計上、リソースに制約があります。

インテリジェントエッジアーキテクチャは、スケーラブルなコンピューティングリソースを近接させることで、これらのシステムの演算能力を補います。

制御

インテリジェントエッジアーキテクチャは、これらのシステムに追加の計算リソースを提供することで、ローカル環境におけるさまざまな意思決定を可能にします。例えば、機器間のシステムレベルの最適化、特定の機器のプログラミングの変更など、様々な制御が可能になります。

インテリジェントエッジのアプリケーション

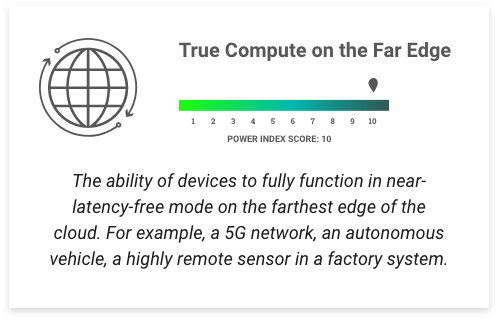

インテリジェントエッジシステムは、ネットワーク障害が発生した場合でも、タイムラグなく瞬時に情報を処理できることが求めらます。

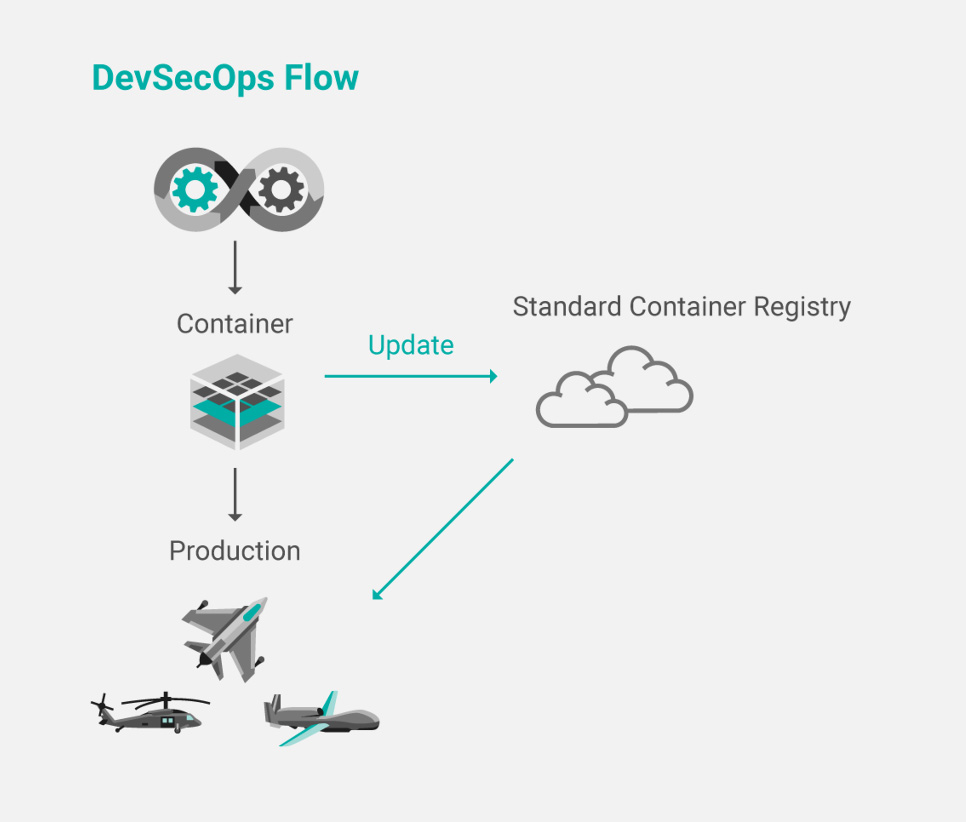

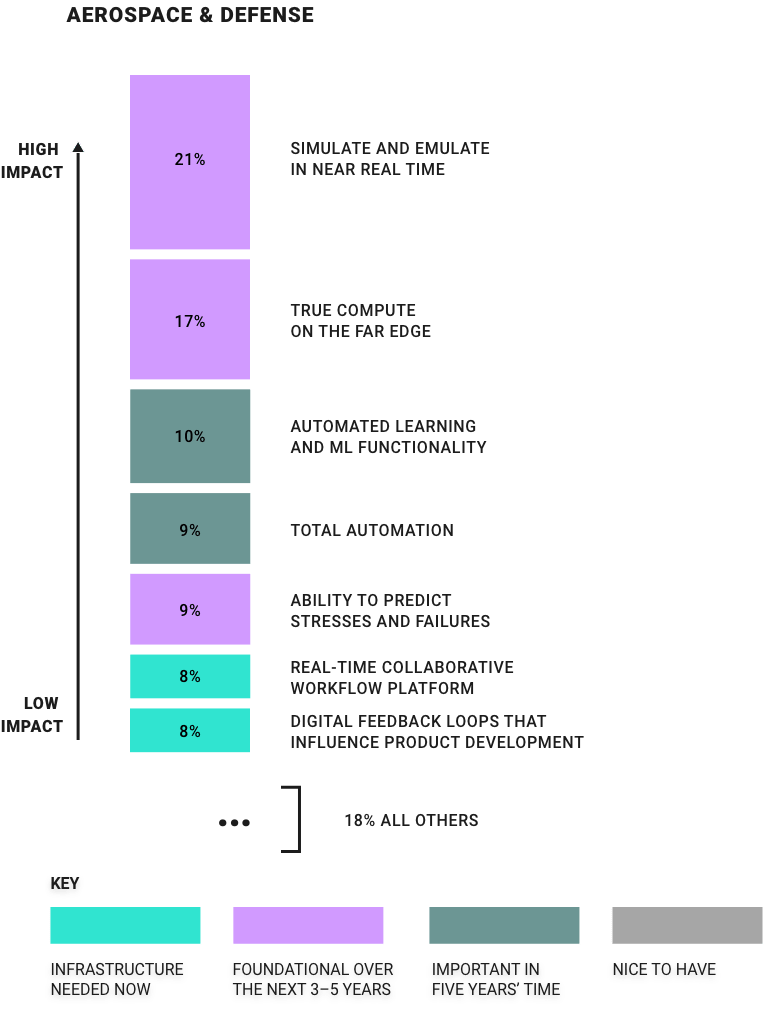

航空宇宙・防衛

インテリジェントエッジは、ネットワーク障害が発生した場合でも防衛機器が意思決定の漏れや重要な情報を得ないまま動作するのではなく、利用可能な情報へのアクセスを継続することを可能にします。ネットワークが遮断された場合、オフラインで操作し、エッジで一括変更し、可能な限りネットワークに接続することができます。

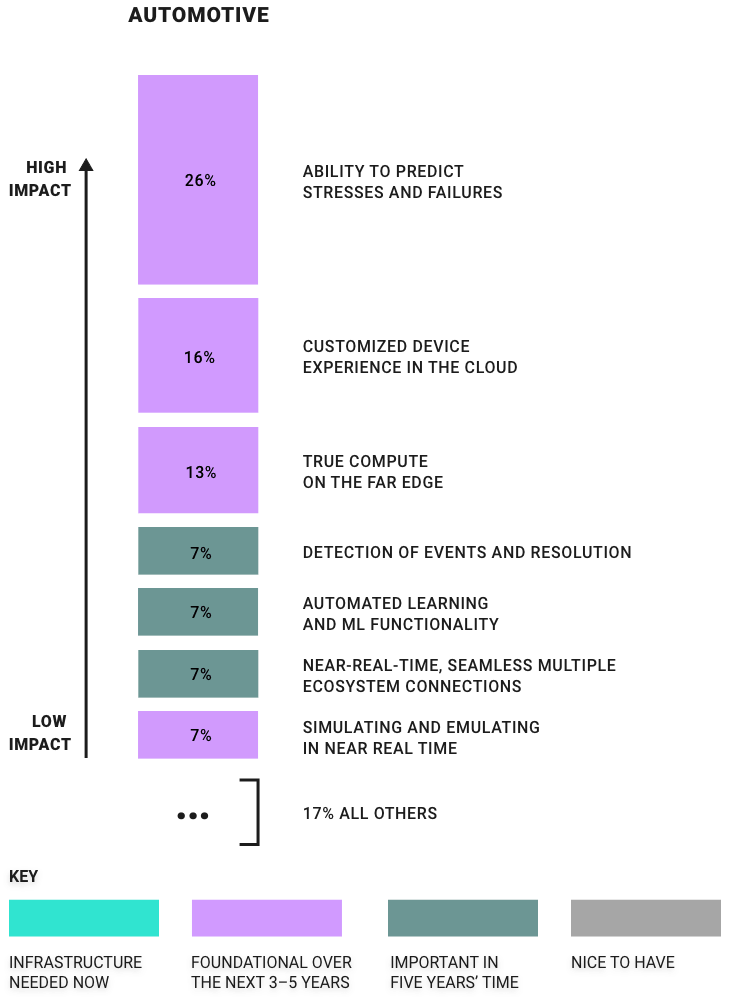

オートモーティブ

高精度のダイナミックな3D地図やインテリジェントな運転などのサービスは、ローカルなデータを瞬時に処理し、実用的な洞察を伝えるネットワークの能力に依存しています。モバイルネットワークは、適切なデータを適切な場所で適切な時間に処理するためのコンピューティングリソースを必要とします。これは、トポロジーを考慮した分散エッジコンピューティングクラウドアーキテクチャです。

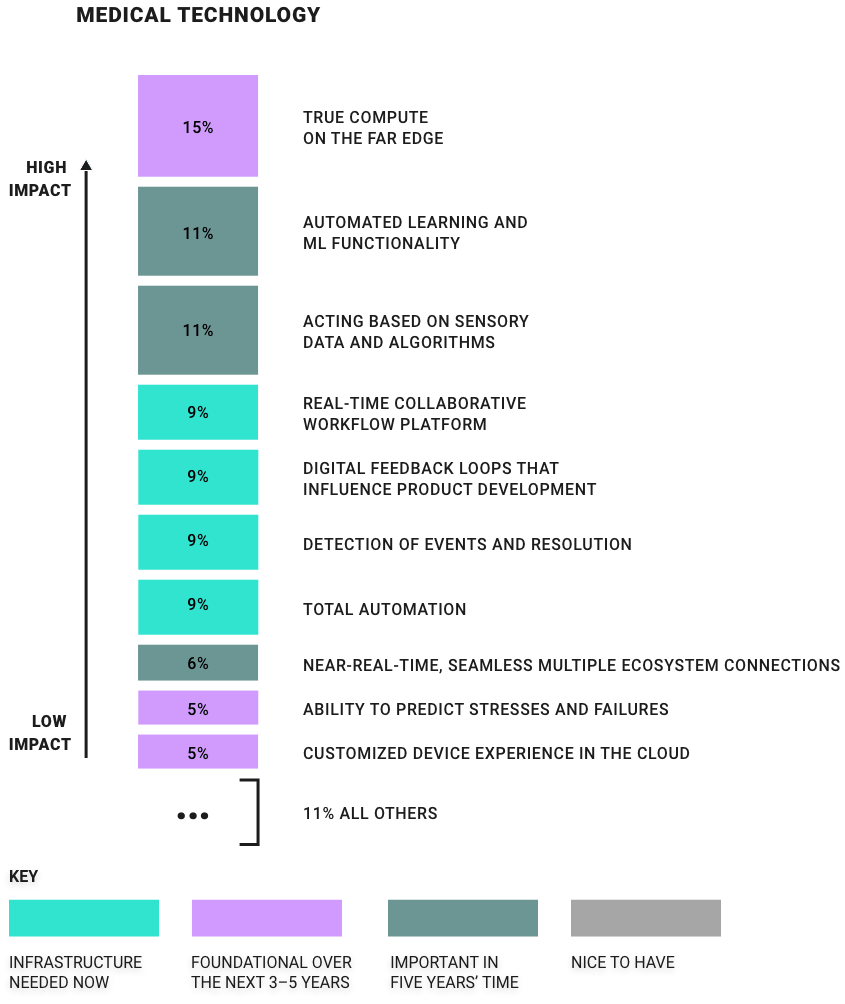

医療

医療機器(血糖値モニターやその他のセンサーなど)は、接続されていないか、接続されていても未処理の大量のデータをサードパーティのクラウドに保存する必要があります。そのため、医療機関にはセキュリティ上の懸念があります。その代わりに、病院の敷地内にエッジを設置し、データをローカルに処理することで、データのプライバシーを維持することができます。また、アナリティクスとAIにより、患者の異常な動向や行動について医療従事者に適時に通知したり、より包括的な現在および過去のデータを含む患者ダッシュボードを作成したりすることも可能になっています。

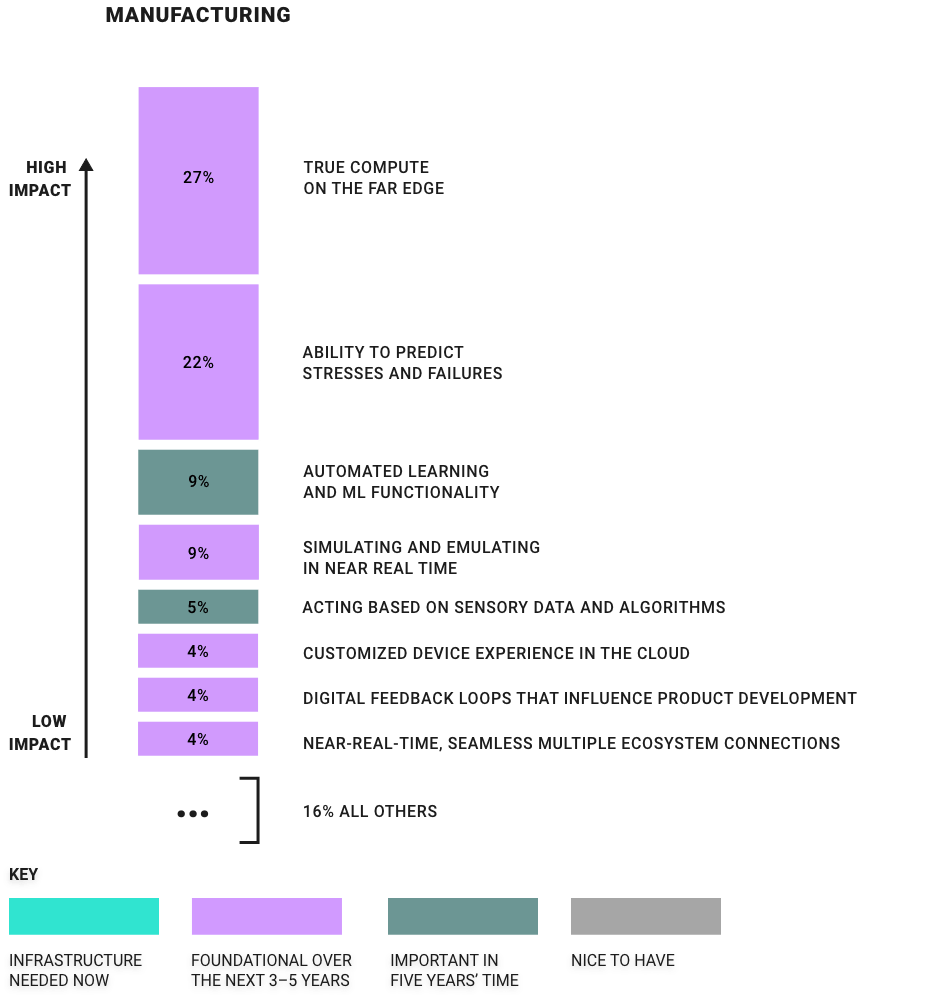

インダストリアル

インテリジェントエッジは、工場やその他の産業環境におけるデジタルツインのデプロイを可能にします。クラウドベースのデジタルツインと比較すると、ミッションクリティカルなアプリケーションで使用するのに十分な低遅延性、分析の閉ループ統合、安全停止などのイベントベースの操作の応答時間を短縮するローカル制御機能などの技術的およびビジネス的な利点があります。また、最終的にはデジタルツインの進化を加速させることができます。

インテリジェントエッジの未来

インテリジェントエッジの未来は、自律走行車のユースケース、人工知能、およびその他の演算集約型プロセスを実現するために必要な演算能力を、運用技術領域にもたらすものです。最終的には、インテリジェントエッジのユースケースを実現するために必要な演算能力と、多様な組込みシステム特有のリアルタイムの安全性とセキュリティ要件を満たすために必要な接続性が、分散アーキテクチャ上でますます偏在的になっていくため、コアとエッジの区別はあまり意味をなさなくなるでしょう。

インテリジェントエッジにおけるコンピューティングのメリット

レイテンシと帯域幅の改善

ミッションクリティカルなシステムのレイテンシに関するアプリケーション固有の懸念事項は、特に厳しいものです。ネットワーク上を通過するデータ量と、データが移動する時間の両方を減らすことで、インテリジェントエッジのコンピューティングは全体的なレイテンシを削減することができます。

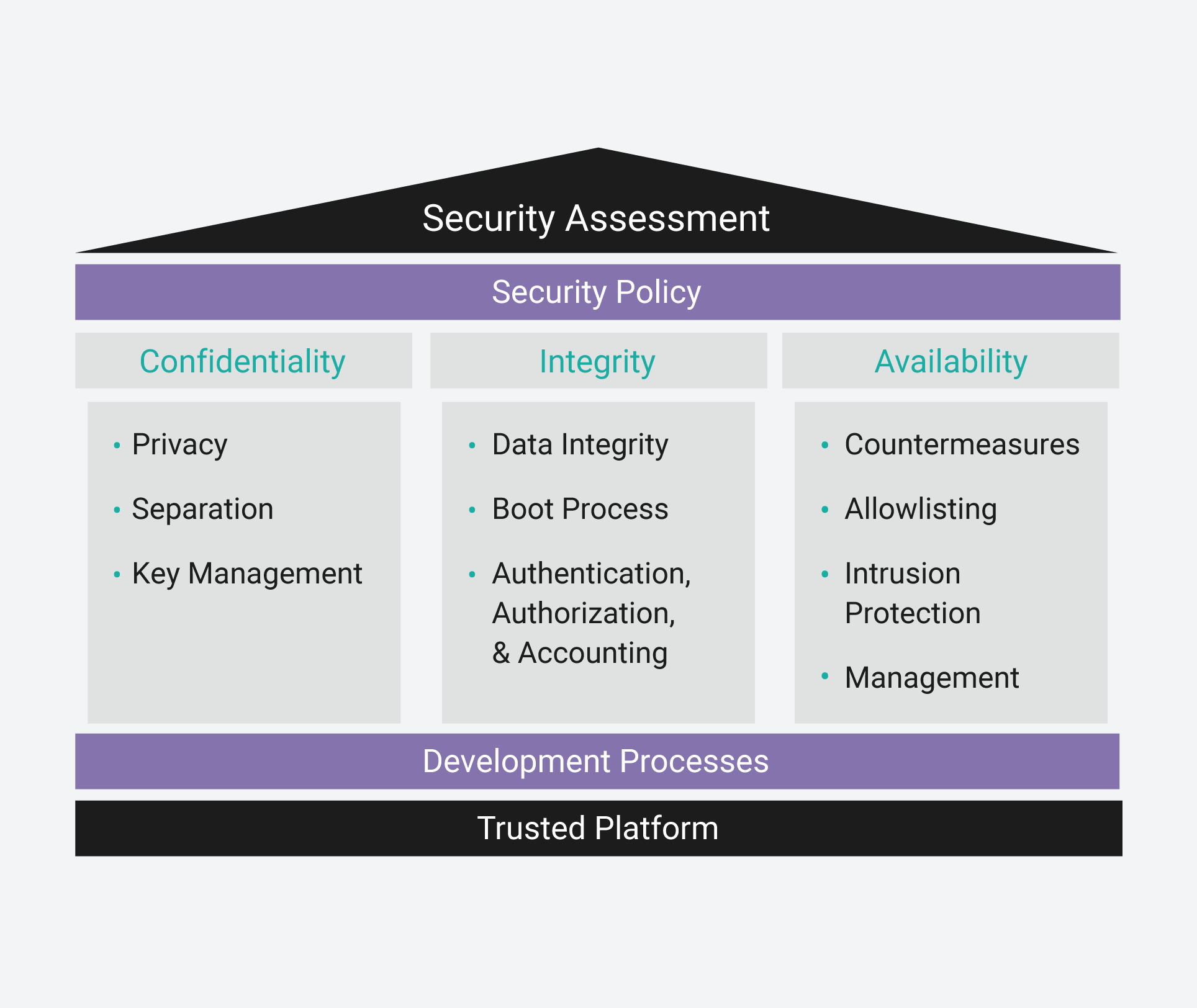

セキュリティ脅威

システムからのデータを処理し、更新された機能と命令セットをこれらのシステムに提供することで、インテリジェントエッジアーキテクチャを活用したローカルアプリケーションは、セキュリティ脅威の影響を抑えることができます。しかし、5Gインテリジェントエッジのユースケースを実現するために必要なコンピューティングリソースを導入する通信事業者は、集中型データセンターやネットワークオペレーションセンターよりも制御性の低い環境に機器を置くことになるため、セキュリティの脅威にさらされる可能性があります。

インテリジェントエッジを強化するウインドリバーのソリューション

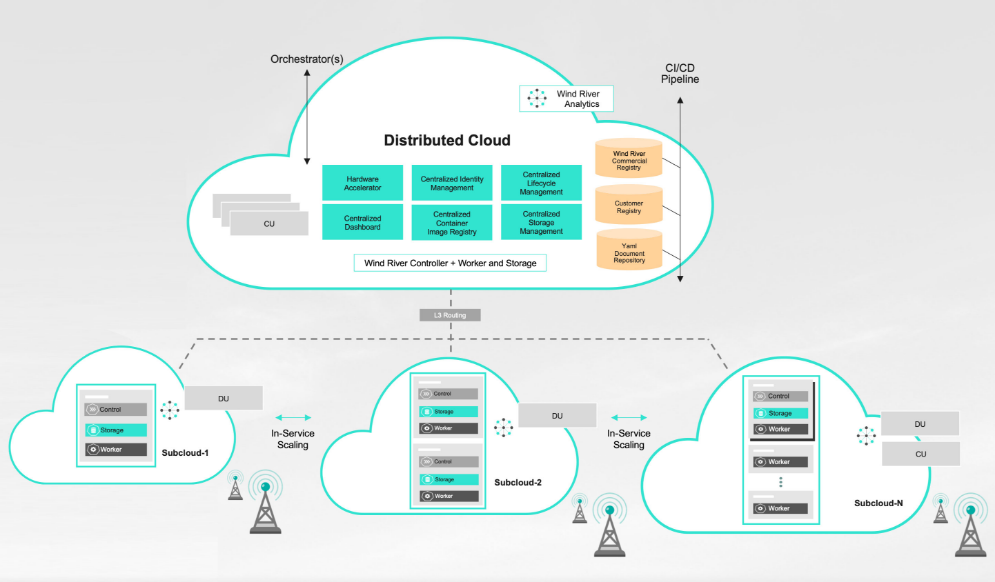

Wind River Studio

Wind River® Studioは、セキュリティ、安全性、信頼性を必要とするミッションクリティカルなインテリジェントエッジシステムの開発、デプロイ、運用、サービスを行うための、クラウドネイティブプラットフォームです。Wind River Studioは、開発、セキュリティ、運用パイプラインの統合を提供するため、ミッションクリティカルなエッジデバイスをクラウドに接続し、製品構築やリリースをすることができます。

>> 詳細はこちらVxWorks

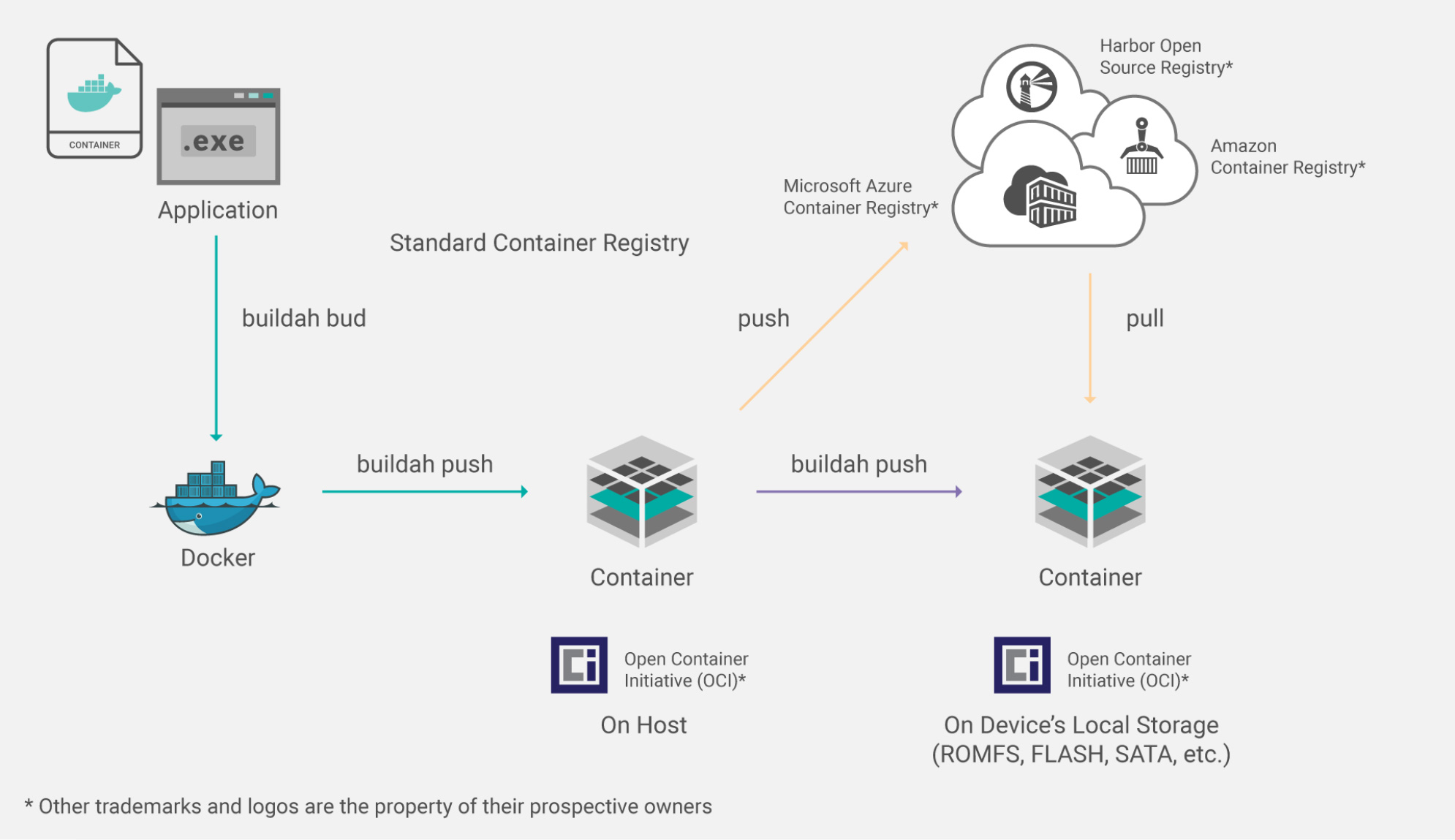

現在、何十億というエッジデバイスがVxWorks®上で動作しています。これらのデバイスにインテリジェントなエッジ機能をもたらすこと、そして弊社がサービスを提供する市場で次世代機器のデザインウィンを獲得することは、ウインドリバーの重要な焦点です。そのため、VxWorksは、C++17、Boost、Rust、Python、pandasなどをサポートする唯一のRTOSであり、エッジに最適化されたOCI準拠のコンテナエンジンです。

>> 詳細はこちらWind River Linux

オープンソースLinuxは、インテリジェントエッジ向け組込みソリューションの開発におけるデフォルトの環境です。ウインドリバーは、業界最先端の組込みLinux開発プラットフォームを提供し、航空宇宙・防衛、産業、医療、自動車などの分野におけるインテリジェントエッジデバイスの構築とサポートを支援する製品、ツール、ライフサイクルサービスの包括的なスイートを提供しています。ウインドリバーは、お客様のコードベースを最新の状態に保ち、不具合の追跡と修正、セキュリティパッチの適用、厳しい市場の仕様や認証に準拠したランタイムのカスタマイズを行うサービスを提供します。さらに、ウインドリバーは、お客様の知的財産権や輸出コンプライアンスを簡素化し、OpExコストを大幅に削減することができます。

>> 詳細はこちらパーソナライズされた、成果重視のサービス

ウインドリバーのサービス提供に関する専門知識は、お客様独自のビジネスニーズに対応し、現在の環境から目標達成までの道のりを支援します。ウインドリバーの製品をサードパーティ、オープンソース、カスタムソフトウェア、ハードウェアと統合することで、カスタムソリューションを作成することができます。

>> 詳細はこちらウインドリバー カスタマーサクセスマネジメント

ウインドリバーが提供するサービス

オンボーディング、インストール、ワークフローの最適化

アクセラレーションサービス

お客様のツールや開発環境との連携によるデプロイメントの促進

トランスフォーメーションサービス

ビジネスアウトカム主導のアプローチ、マネージドサービスまたはフリートサービス

専用サポート

高度なサポート実績

エンジニアリングチームへのアクセス

SMEへのアクセス、製品戦略への影響力

eラーニング

ウインドリバーのラーニング・サブスクリプションとナレッジフォーラムへのアクセス

カスタマイズおよびトランスフォーメーションサービス

ボードサポートパッケージ/フレキシブルソフトウェアパッケージ(BSP/FSP)、ブートオプティマイジング、セキュリティハードニング、システムインテグレーションサービスを提供します。

認証・コンプライアンスサービス

規制産業に従事している場合、OS、BSP、アプリケーション、および/またはシステム全体は、おそらくリスクを軽減するために認証を必要とします。認証のプロセスは長く複雑ですが、ウインドリバーは、最初から最後まで認証プロセスに対応できる数少ない企業の1つです。

フルライフサイクルサービス

ミッションクリティカルな機能、スキルセット、インテリジェントシステムのリスク軽減に関するウインドリバーの専門知識により、お客様のシステムをあらゆるセキュリティ脆弱性から保護し、バグのない状態に保ち、すべての監視、分析、緩和をお客様に代わって完全に管理することが可能です。

アセスメント

ソリューション、セキュリティ、ROIを導き出し、リスクとコストを削減するための様々なアセスメントを提供します。