VxWorks 653 製品概要

セーフティクリティカルとノンセーフティアプリケーションのワークロードの統合を実現するIMA(Integrated Modular Avionics)プラットフォーム

What Is Urban Air Mobility | Wind River

What Is UAM?

Urban Air Mobility (UAM) is a term for aviation transportation systems that are highly automated. The ultimate vision of UAM is aircraft that can fly below typically approved altitudes and operate even within towns, cities, and suburbs.

Flying at these heights — in part to address the overcrowded ground transportation system — requires extensive awareness of the vehicle’s safety and environment. The UAM ecosystem comprises operation, airspace accessibility, urban/suburban development, and overall engagement with the vehicle’s surroundings.

UAM systems are designed to fly at low altitudes over almost any kind of terrain.

New Market Possibilities

Recent focus on autonomous systems has centered on transportation of passengers, packages, and disaster relief. New operators, such as Uber Elevate and Amazon Prime Air, have entered this market and joined established carriers such as Airbus, Bell, and Boeing. At the same time, automotive companies have broken into this space with a series of air taxi demonstrators, such as the Hyundai S-A1 unveiled at CES 2020. Start-ups are beginning to tap into support services and operations to unlock the value that lies beyond the hardware alone. Meanwhile, the U.S. Army and military prime contractors are developing their own autonomous systems, replacing or upgrading older programs and proposing performance enhancers for range, endurance, load, autonomy, cost, and complexity.

These devices that work together at the intelligent edge — the unmanned aircraft, the ground control stations, the Unmanned Aircraft System Traffic Management (UTM) coordinate system, and more — are fueled by software and services.

The Growing Role of Software

Over the course of the next two to three years, the AAM/UAM industry will undergo a significant transformation as it matures concepts into prototypes, subscale air vehicles into full-scale models, and manually operated systems into highly automated — and in some cases autonomous — ones.

As the market matures, software holds more value, especially for solutions that allow operators to adapt and evolve their designs to fit new missions and use cases. The goal is for an aircraft to be able to switch between tasks within a matter of hours.

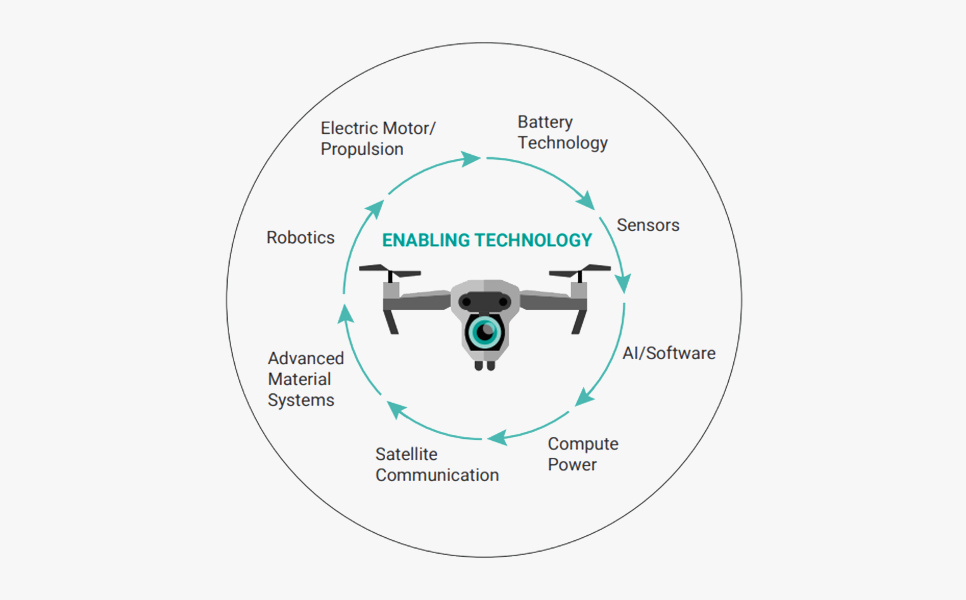

Figure 1. Enabling technologies

What Is AAM?

Advanced Air Mobility (AAM) refers to the extension and expansion of UAM to take into consideration the whole aircraft, not only in urban areas but in a variety of use cases.

Takeoff and landing capabilities are critical to AAM. Electric vertical takeoff and landing (eVTOL) allows people and goods to move between locations in ways not possible using current transportation methods. However, technology challenges facing eVTOL include the design, development, safety, and security of the systems.

» View an eVTOL InfographicDevSecOps in UAM/AAM/eVTOL

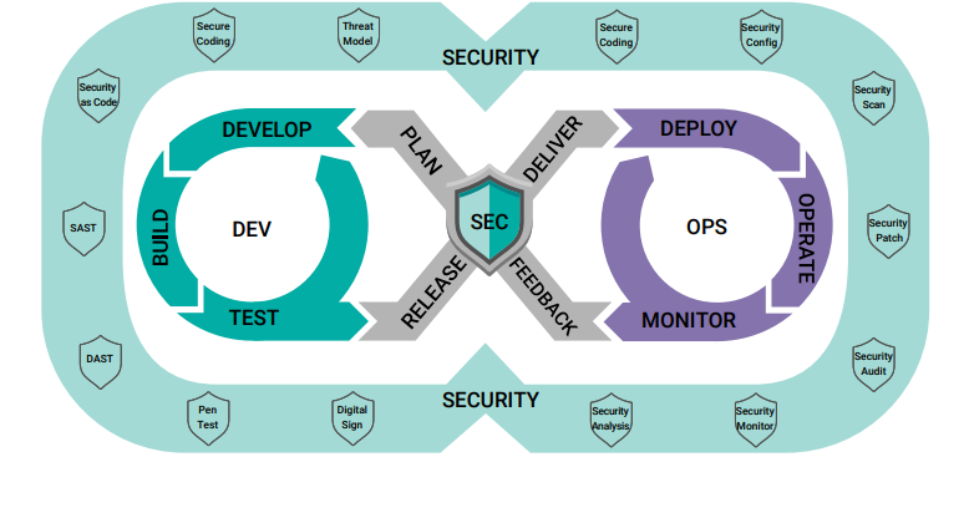

An intelligent compute system is a major component of modern aviation technology. Its development relies on DevOps, which uses agile practices to support constant integration and delivery of new or updated code. In its latest evolution, DevSecOps further incorporates security into the intelligent software platform from the outset. Software developers need to plan for a system development lifecycle that incorporates:

- Investigation

- Analysis

- Design

- Build

- Testing

- Implementation

- Maintenance, support, and upgrades

Figure 2. DevSecOps adds security to familiar DevOps practices

DevSecOps tools help secure the development workflow, ensuring that systems are free of vulnerabilities and remain secure during operation. To incorporate agile software development into the production of automated aircraft and eVTOL systems, developers must build in software tools and technologies such as virtualization, containerization, orchestration, automation, commercial off-the-shelf (COTS) software, configuration management tools, and more. A constant flow of data via a digital feedback loop is imperative for the continuous updating, debugging, and improvement of the applications, systems, and operations of autonomous avionic systems.

UAM Study Key Findings

To discover more about strategic issues, use cases, and related trends in the UAM market, Wind River commissioned Endeavor Business Media to conduct a web-based survey. The study aimed to define some of the specific cybersecurity, safety, and subsystem development issues faced by companies currently conducting and/or planning Unmanned Aircraft Systems (UAS) programs. A select, prequalified list from the Military & Aerospace Electronics magazine database was used to recruit respondents for the survey, which was conducted between mid-June and early July 2019.

UAMs are increasingly part of the business strategy of governments and institutions.

First Use Cases

Government- and institution-based use cases are expected to lead in the UAM market, with transportation and data collection services likely to be the initial private sector-based applications.

- “Surveillance, ground traffic, and law enforcement operations” and “emergency medical evacuations, rescue operations, and humanitarian missions” are currently the most frequently mentioned UAM use cases.

- Respondents anticipate “monetizing transportation services” and “monetizing data collection services” to be the most successful business models, indicating that these will likely be the first use cases when the private sector enters the UAM market.

Early Stages

UAM is currently still in the early stages of development, although significant UAM programs are expected to be part of many responding organizations’ business strategies in the next one to three years.

- Only 11% of respondents’ organizations are currently at either the “prototype/fielding” or “deployment” stages of the development cycle for their most strategically important UAM programs.

- However, this situation is changing: Almost half of survey respondents (46%) said that UAM will be “a significant part of (their) organizations’ business strategy in the next one to three years.”

Key Challenges

Three issues constitute the top obstacles to the growth of the UAM market, although there are others as well.

- The biggest UAM hurdles identified by respondents are ensuring safety of the people on the ground and in the aircraft (73%), gaining public acceptance (53%), and complying with cybersecurity and safety certificates needed to operate in the national airspace (53%).

- Additional UAM challenges and/or opportunities identified via open-ended questions include subsystem development (e.g., AI, multiuse platforms, system reliability), regulations and standards for the UAM industry (e.g., operating agreements, command-and-control structure, integration with conventional air traffic), and addressing key business issues in the UAM market (e.g., competition with existing services, closing the profitability loop, liability of casualty events).

Aligning Around Standards

Cybersecurity and safety-standard compliance are considered key, although stronger consensus is still needed around specific standards within the UAM industry.

- While the most-mentioned cybersecurity standard is the ISO 27000 series, only 47% mentioned it; in addition, respondents still consider “certification/approval requirements” to be the most significant obstacle to organizational compliance (43% indicated).

- A majority (69%) of survey respondents feel that manned and unmanned urban aircraft should follow the same or similar safety procedures and certifications, although some feel the standards applicable toward unmanned aircraft should be more stringent. There is still limited consensus on what specific safety standards are applicable, with 40% or fewer respondents mentioning each of the primary two standards: “FAA Part 107” (40%) and “FAA Part 23/EASA CS-23” (37%).

- However, there is relatively strong consensus regarding COTS components, with 80% of respondents saying they are likely to use these. There is also a relatively strong preference (66%) that safety and security technology be “built into the software and/or hardware platforms.”

The Role of Applications

UAS subsystems play a key role in making the UAM market viable, with respondent preference for systems’ ability to run several applications at once and migrate existing applications to their current and/or next designs.

- According to 93% of respondents, unmanned aircraft subsystems need to be able to run several applications at the same time (e.g., navigation/GPS; collision avoidance).

- Key applications to consolidate or add include real time (71%), safety critical/certified (63%), and AI/machine learning (47%).

- Most respondents (83%) considered the ability to “migrate existing applications to (their) current/next design” as at least “somewhat important.”

- The most preferred OS is “some form of Linux” (61% mentioned one of 7+ choices), followed by Google® Android® (36%) and Microsoft® Windows® (33%). Hardware/processor preferences include Intel® Xeon®, Core™ i5/i7, and Atom® (62% mentioned), as well as Arm® Cortex A5x, A7x, and R5x (40%).

How Can Wind River Help?

Wind River Studio

For aerospace and defense development teams that are modernizing or transforming the development, deployment, and operation of their intelligent systems, Wind River® Studio provides secure collaboration at the intelligent edge. Studio is architected to easily scale and simultaneously run different projects with multiple OSes and hardware architectures, all from a single pane of glass.

» Learn More

The Studio cloud-native toolset supports teams in collaborating across the intelligent edge.

RTOS

Studio’s market-leading real-time operating system, powered by VxWorks®, supports containers for app deployment (and is the first and only RTOS to do so), as well as C++17, Boost, Rust, Python, and more. VxWorks enables lower procurement and certification costs while meeting stringent industry standards such as DO-178C, IEC 61508, ISO 26262, ARINC 653, POSIX®, and FACE™, with commercial off-the-shelf (COTS) standards conformance and safety certification evidence.

» Learn MoreLINUX OS

For mission-critical applications, Studio’s Linux OS powered by Wind River Linux delivers military grade Linux with a combination of system-level security reinforcements, such as access control mechanisms and intrusion detection and prevention tools, and long-term security update strategies for deployed devices. With validated, maintained, and supported source code, as well as a comprehensive suite of services including CVE monitoring, Wind River Linux is certified for ISO 9001 and for conformance to the FACE Technical Standard as an Operating System Segment (OSS) that supports the General Purpose Profile (GPP).

» Learn MoreVIRTUALIZED OS PLATFORM

Studio’s virtualization solution, powered by Wind River Helix™ Virtualization Platform and based on the industry-leading VxWorks 653, consolidates and separates multi-OS and mixed-criticality apps on a single platform. Simplify, secure, and future-proof your aerospace and defense systems.

» Learn MoreSIMULATION

To reduce risk and speed time-to-market, Studio simulation powered by Wind River Simics® allows you to create digital twins of complex systems and run virtual cyber tests, including pen testing. Enable agile practices throughout your product’s lifecycle with system simulation and automation technologies.

» Learn MoreSupport for Industry Standards

Wind River makes it easier and more cost-effective for technology suppliers to meet the stringent requirements of the aerospace and defense industries, with support for industry standards such as ARINC 653, FACE, RTCA DO-178B and DO-178C, IEC 61508, POSIX, and more.

» Learn MoreUAM FAQs

ウインドリバー | 会社概要

ウインドリバーについて

あらゆるものをソフトウェアで定義する時代は、イノベーションを加速させ、航空宇宙からインダストリアル、防衛からメディカル、ネットワークからオートモーティブに至る業界セグメントに変革をもたらしています。ウインドリバーは、火星で動作する初のリアルタイムOSを提供したほか、世界初の5Gデータセッションの成功 や、世界最大級のOpen RANネットワークの構築において主導的な役割を果たすなど、ソフトウェアイノベーションがますます進むこの世界において、イノベーターであり続けています。

ウインドリバーは、エッジからクラウドまで、ミッションクリティカルなインテリジェントシステムの開発、デプロイ、運用、サービスを行うためのソフトウェアと専門知識を提供し、業界全体のデジタルトランスフォーメーションを加速させています。

ウインドリバーは、ワールドクラスのグローバルな専門サービスとサポート、および幅広いエコシステムパートナーによってサポートされています。

What do you believe in?

脅威のモデル化とは?

脅威のモデル化とは何ですか?

脅威のモデル化とは、システムをデプロイする前に、システム

に対する既知の脅威とその緩和策を熟慮し、特定し、文書化す

るプロセスです。脅威のモデル化は、すべてのシステムのデプ

ロイメントの前、その最中、完了後にさまざまな脅威に直面す

ることを認識し、セキュリティ専門家がこれらの脅威を事前に

識別して緩和するのに役立ちます。

脅威のモデル化とセキュリティ

脅威のモデル化は、次のような方法でアプリケーションの

セキュリティを最適化します。

- 目標の特定

- アーキテクチャのモデル化

- 脅威の特定

- システムへの脅威の影響を防止または緩和するための抑制策の定義

- 防止または緩和されない脅威に対するリスク登録の維持

- 実装された抑制策の有効性の検証

脅威のモデル化は、システムの脅威に対処するためのプロアクティブな

プロセスです。

なぜ脅威のモデル化を使用するのですか?

脅威のモデル化は、セキュリティポスチャやサイバー攻撃のリスクについて、十分な情報を得た上での意思決定を支援します。システムに対して複数のセキュリティスキャンツールを実行し、第三者による侵入テストを個別に実施することは可能ですが、これらはソフトウェア開発ライフサイクルの後半に発生するため、その時点で脅威を緩和するためのコストははるかに高くなります。

脅威のモデル化のメリット

アプリケーションに対する脅威のモデル化の利点は次の通りです。

コストの削減

脅威のモデル化は設計段階で行われるため、ソフトウェア開発ライフサイクルの早い段階で脅威に対処することができ、緩和のためのコストを削減することができます。

セキュリティの向上

アプリケーションのセキュリティアーキテクチャを文書化し、脅威モデルを作成することは、アプリケーションがセキュリティ保証を維持し、外部の脅威から自己防衛できるようにするための重要なステップです。

許容可能なリスクレベル

脅威モデルを使用すると、構造的なアプローチでアプリケーションのセキュリティレベルを評価し、リスクに優先順位を付け、リスクを軽減する対策を実施して、許容できるリスクレベルの範囲内でセキュリティ保証の状態を達成することができます。

脅威のモデル化のアプローチ

脅威のモデル化のプロセスは単純ですが、規律と注意をもって取り組む必要があります。どのようなシステムであっても、技術の変化に伴って攻撃対象領域が変化し、常に新しい脅威が出現します。最新のシステムに関して私たちが知っていることと知らないこと、あるいは知ることができないことを理解し、認識しなければなりません。

一般に、脅威のモデル化には、ソフトウェア中心、攻撃者中心、資産中心の 3 つの基本的なアプローチがあります。

ソフトウェア中心の

アプローチ

ソフトウェアに焦点を当てたリスク軽減策

- モデル化されるアプリケーションを評価する

- リスクを決定する

- リスクを軽減するための抑制策を特定する

- アプリケーションとそれが動作しているシステムについての十分な理解が必要である

攻撃者中心の

アプローチ

攻撃者に焦点を当てたアプローチ

- ユーザを攻撃者の立場に立たせる

- 何が最も危険なのかを判断する

- ハッキングの概念を理解する必要がある

- ハッカーのスキルを身につける必要がある

資産中心のアプローチ

資産に焦点をあてたアプローチ

- 保護すべき資産を特定する

- データの機密性と価値の可能性に基づいて資産を分類する

- 許容リスクレベルを決定する

- サイバーリスクマネジメントの観点で、セキュリティ監査プロセスを満たす

脅威のモデル化の方法論

一般に、脅威のモデル化手法は、攻撃者の戦術や技術、攻撃の枠組みに関連する潜在的な脅威の一覧を確立します。可能であれば、技術の詳細は抽象化されます。特定された脅威を適切なセキュリティ対策によって解決または緩和することで、システムのセキュリティポスチャが確立されます。次のような多くの異なる方法論の利用が可能です。

STRIDE

マイクロソフトで開発されたこのタイプの脅威モデルは、ソフトウェア(開発者)中心型で、STRIDEという頭文字を使用して、脅威を次のように分類します。

| 脅威のカテゴリー | プロパティ違反 | 脅威の内容 |

|---|---|---|

| なりすまし(Spoofing) | 認証 | ユーザ名やパスワードなど、他のユーザの認証情報への不正アクセスやその使用 |

| 改ざん(Tampering) | 完全性 | データの悪意ある改ざん |

| 否認(Repudiation) | 説明責任(監査) | ある行為の実行を否定するユーザに関係。他者が証明する術を持たない |

| 情報漏えい(Information Disclosure) | 機密性 | 情報を入手する権限のない個人への情報漏洩 |

| サービス妨害(DoS) | 可用性 | 正当なユーザがサービスを受けられないようにする攻撃 |

| 特権の昇格(Elevation of Privileges) | 認証 | 非特権ユーザが特権的にアクセスし、システム全体を危険にさらすか破壊するのに十分なアクセス権を持っていること |

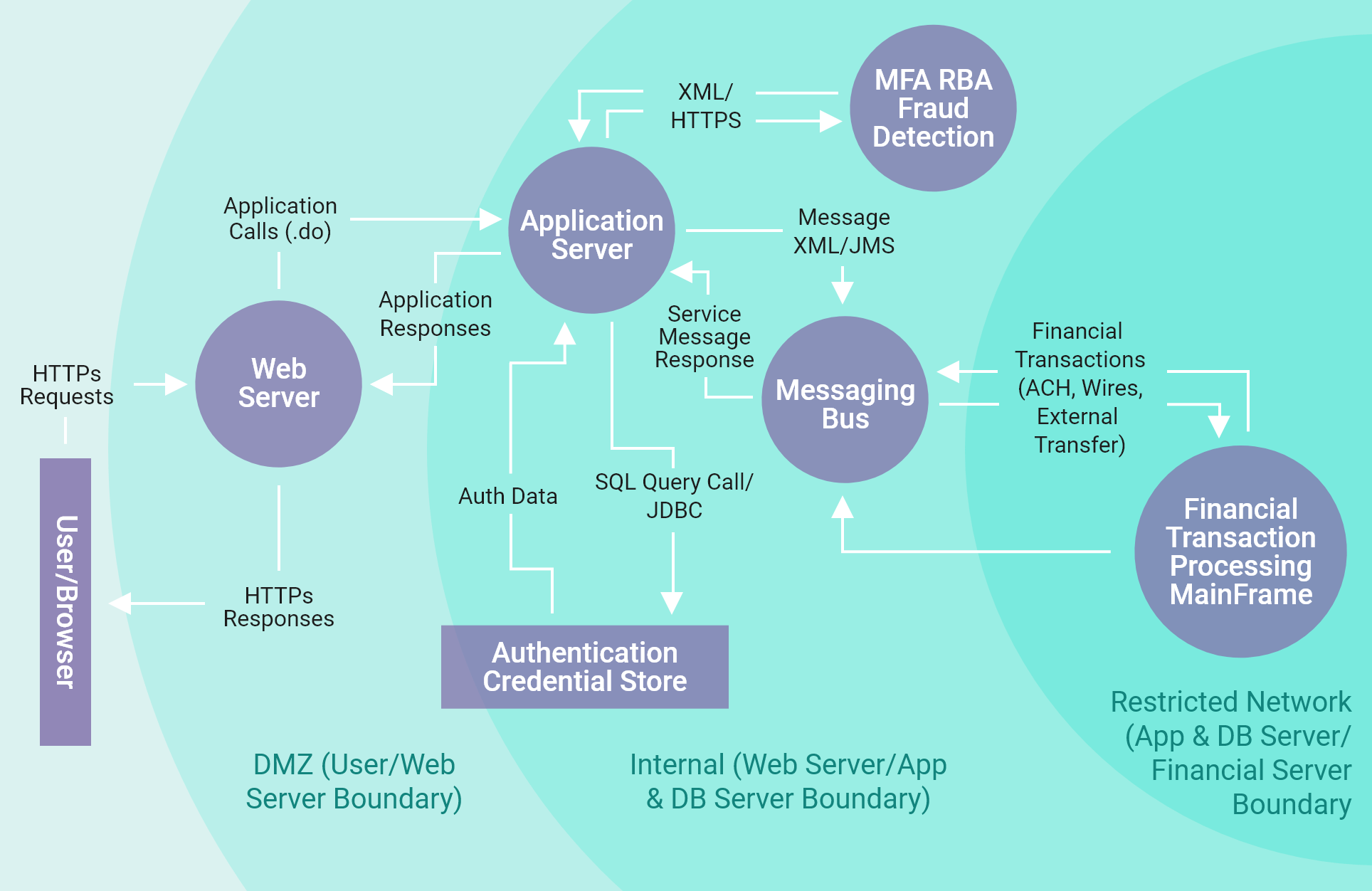

STRIDEでは、アプリケーションのユースケースを分解してデータフロー図を作成し、システムのエンティティ、イベント、および境界を特定します。次に、脅威のカテゴリを使用して、既知の脅威の一般的なセットをシステムに適用し、これらの脅威に対する緩和策についてシステムを評価します。

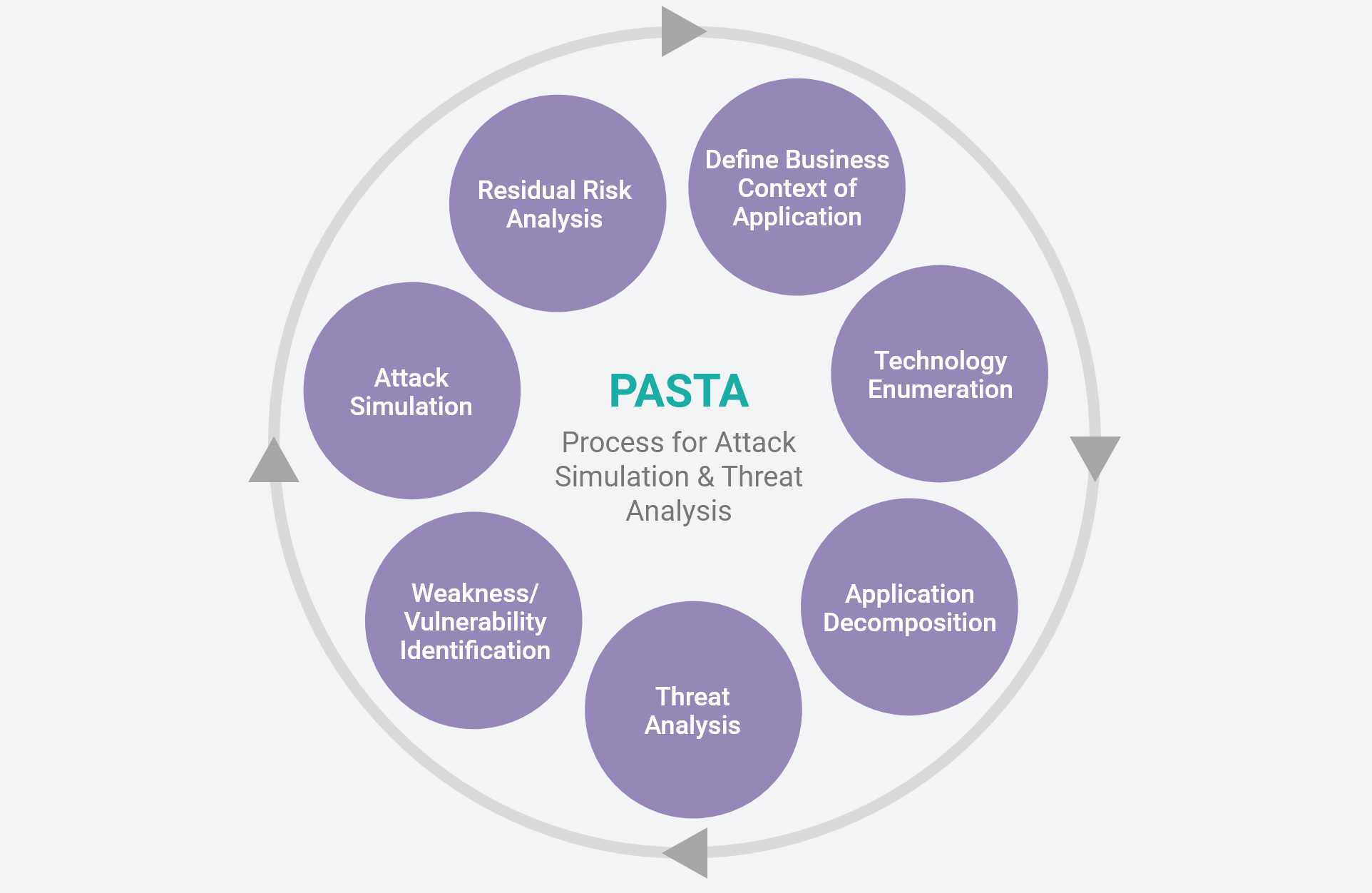

PASTA

PASTA(Process for Attack Simulation and Threat Analysis)は、リスクベースの脅威のモデル化手法で、攻撃者中心のアプローチにより、アプリケーションに対する脅威を特定するものです。この手法は、左の図に示す7段階のプロセスに従っています。

PASTAは攻撃者中心型アプローチであるため、「攻撃ツリー」を使用して、システムに対する潜在的な攻撃をツリー形式の図に表現します。ツリーの根は攻撃の目標を象徴し、葉はその目標を達成するための方法を示しています。攻撃ツリーを用いた脅威のモデル化手法を活用するためには、攻撃者の考え方や能力について熟知している必要があります。

VAST

Visual、 Agile、 Simple Threat Modeling (VAST) は、ThreatModeler 製品の作成者達によって開発された脅威のモデル化方法論です。その目的は、完全なソフトウェア開発ライフサイクル(SDLC)に統合することで、企業のスケーラビリティギャップに対処することです。VAST は、拡張性のある脅威のモデル化ソリューションをサポートするために、3 つの柱を組み込んでいます。

自動化

- 脅威のモデル化の繰り返しを除外

- 継続的な脅威のモデル化を実現

- 企業全体を包括的に拡張

統合

- SDLC全体を通してツールと統合

- アジャイルDevOpsをサポート

コラボレーション

- 主要なステークホルダーとのコラボレーション

- アプリ開発者

- システム設計者

- セキュリティチーム

- 上級管理職

ここで重要なのは、VAST は、自動化ツール ThreatModeler を使って企業が大規模な脅威モデルを作成する方法を定義するために開発されたものであるということです。したがって、VASTの各段階についての詳しい説明はここでは省略しています。

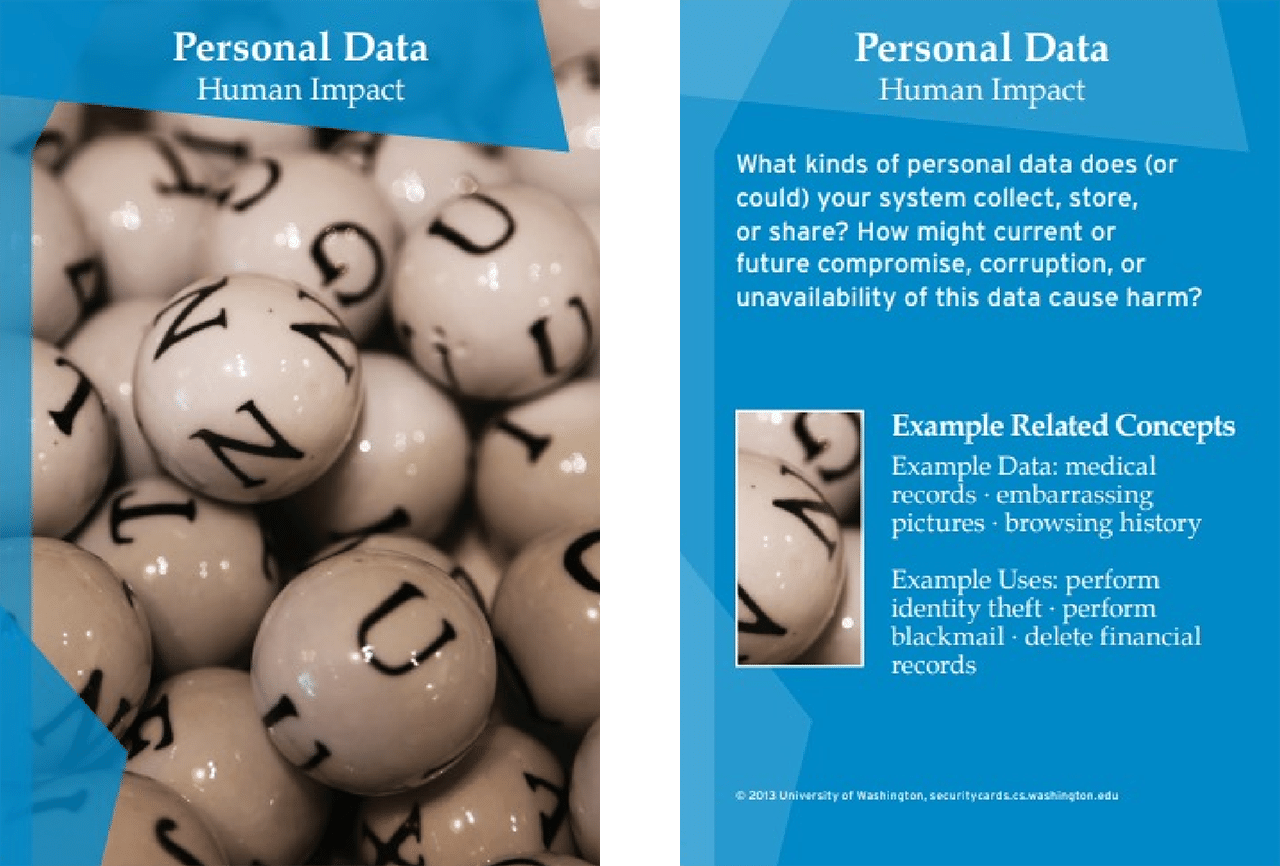

セキュリティカード

Security Cards は、ワシントン大学シアトル校の Security and Privacy Research Lab (CSE) と Value Sensitive Design Research Lab (iSchool) が開発した脅威のモデル化手法です。その目的は、特定のシステムに対する潜在的なセキュリティ脅威の探索を容易にすること、より広義には、セキュリティについてのマインドセットを開発することです。構造化されたモデリング手法ではなく、ブレーンストーミングと創造的な思考に基づいた手法です。

脅威のモデル化のベストプラクティス

アプリケーションに対するすべての脅威を完全に緩和することができないと認識することは、ベストプラクティスです。場合によっては、特定が不可能な脅威があるかもしれません。将来的に開発される技術によって、現在存在しない脅威がアプリケーションに追加される可能性もあります。

脅威モデルは、セキュリティの専門家の指導の元に作成することができますが、この作業は、セキュリティの専門家やセキュリティチ ームだけに関係するのではありません。完全な脅威モデルを作成するには、システムのアーキテクチャ、設計上の決定、実装、および、エンジニアリング上の決定を包括的に理解することが重要であり不可欠です。これは通常、システムの全体像を作成するためにチーム全体から専門家を集結させ、すべての脅威、脆弱性、緩和策を特定するということです。

タイミング

脅威のモデル化は、開発フェーズの終盤に向け、デプロイメントの直前に行われることが多すぎますが、それでは手遅れです。脅威のモデル化は、システム設計のできるだけ早い段階で開始し、設計と開発の全期間を通じて継続することが可能であり、また、そうすべきなのです。早期に脅威を特定することで、セキュリティに問題のある設計上の決定を回避し、開発チームに、より安全なシステム体制に設計を変更する時間を与えることができます。

ウインドリバーのアプローチ

Wind River Simics

最新のツールは、システム環境をテストし、適切にセキュリ

ティ保護されていることを確認し、日中は知的に働き夜は安

らかに眠れるという自信をチームに与えてくれます。

Wind River® Simics®は、スクリプトを使用して仮想プロトタ

イプを定義、リンク、実行する高速なフルシステムシミュレ

ーションプラットフォームです。Pythonで公開されている、

または社内で作成した脆弱性証明(PoV)を再利用して、攻

撃を自動的に開始することができます。また、シミュレー

ションはいつでも再生でき、決定論によるソースコードレベ

ルの詳細な分析が可能で、脅威のモデル化や文書化に貴重な

インサイトを提供します。

ウインドリバーのプロフェッショナルサービスおよび製品は、システムへの脅威の特定と緩和を支援します。

Wind River Professional Services

ウインドリバーのプロフェッショナルサービスはお客様の支援を行うエキスパートチームです。脅威のモデル化のトレーニングや、お客様に代わってアプリケーションの脅威モデルを実施し、脅威と緩和策を特定します。

脅威のモデル化に関するFAQ

- STRIDE: 段階は組織によって定義されますが、一般的には次のようなものです。

- セキュリティ要件を特定する

- アプリケーションを分解する

- データがアプリケーション内をどのように流れるかを示す図を作成する

- 脅威と緩和策を特定する

- 緩和策を検証する

- 緩和された脅威と受け入れられた脅威を文書化する

- PASTA: 攻撃者中心のアプローチに従っています。

- アプリケーションの持つビジネス面の背景を定義する

- 技術を列挙する

- アプリケーションを分解する

- 脅威を分析する

- 弱点と脆弱性を特定する

- 攻撃をシミュレーションする

- 残存リスクを分析する

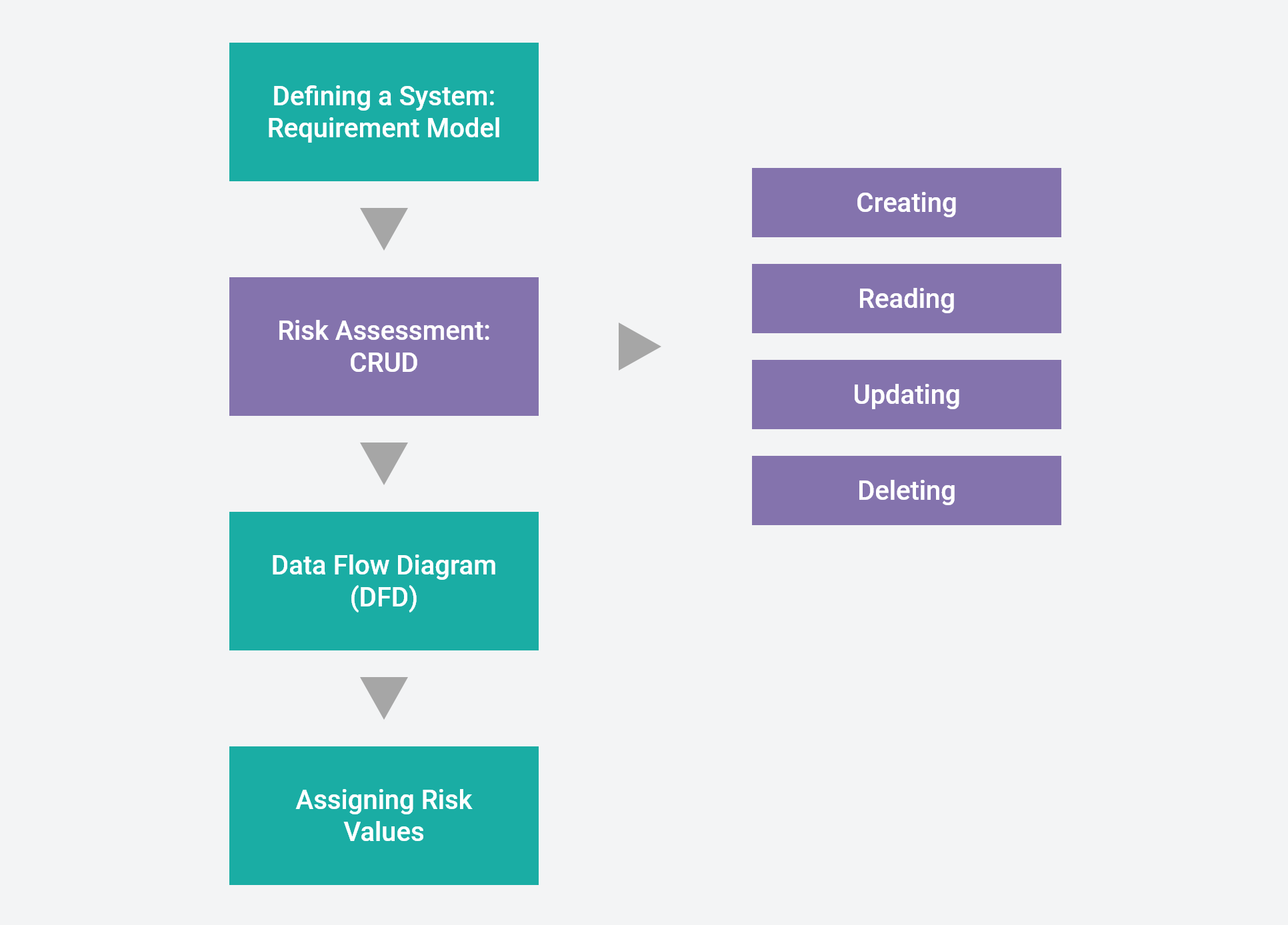

- Trike: 現在は、スプレッドシートの機能を利用して、次のことを行います。

- 要求モデルを開発するためのシステム定義

- CRUDを使ったリスク評価

- 作成

- 読む

- 更新

- 削除

- データフローダイアグラム(DFD)の作成

- リスク値の割り当て

- VAST: ステージを定義するのではなく、ソフトウェア開発ライフサイクル(SDLC)全体に統合されます。

- セキュリティカード: 非構造的なアプローチを使用するため、この手法の段階は定義していません。

- ソフトウェア中心のアプローチ

- 攻撃者中心のアプローチ

- 資産中心のアプローチ

- システムのセキュリティ設計に関するコミュニケーション

- 実績のある方法論を使用して、潜在的に存在するセキュリティ設計の問題を分析

- セキュリティ問題の緩和策を提案して管理

- STRIDE

- PASTA

- Trike

- VAST

- 私たちは何に取り組んでいるのか?

- 何がうまくいかない可能性があるのか?

- それに対してどうするか?

- 私たちは十分なことをおこなったか?

- Microsoft Threat Modeling Tool (オープンソース)

- OWASP Threat Dragon (オープンソース)

- ThreatModeler (商用)

- CAIRIS (オープンソース)

- IriusRisk (商用)

- securiCAD (オープンソース、商用)

- Threagile (オープンソース)

- 私たちは何に取り組んでいるのか?

- 何がうまくいかない可能性があるのか?

- それに対してどうするか?

- 平均順位、または (D+R+E+A+DI)/5 で、次の項目の平均をとる

- Damage(損害額)

- Reproducibility(再現性)

- Exploitability(悪用される可能性)

- Affected users(影響を受けるユーザ)

- Discoverability(発見可能性)

- 確率×影響度(PxI)ランキング

- P = (R+E+DI)

- I = (D+A)

- Delphi

- セキュリティの専門家の判断を逐次集約していく、集団意思決定・予測手法です。